Microsoft Exchange sotto assedio: non c’è solo Hafnium dietro l’attacco hacker che sfrutta le quattro vulnerabilità del server di posta elettronica.

Sarebbero almeno dieci i gruppi hacker che stanno sfruttando o hanno sfruttato le quattro vulnerabilità del server di posta elettronica Microsoft Exchange. Lo ha rivelato la società di sicurezza informatica ESET, che parla di una serie di organizzazioni criminali di grandi dimensioni e con ampia disponibilità di risorse (Advanced Persistent Threat, APT). Dunque, non sarebbe stato solo il fantomatico Hafnium, come dichiarato inizialmente dai creatori di Windows, ad accedere alle caselle email gestite tramite Exchange.

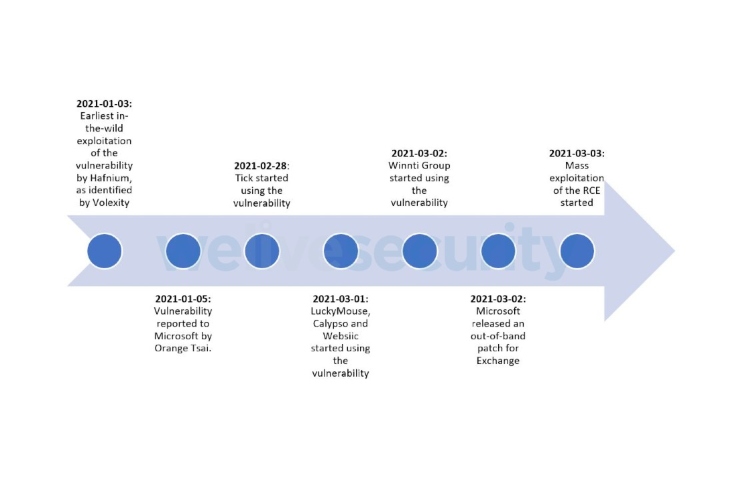

Gli hacker hanno utilizzato quattro vulnerabilità del programma. La violazione è stata rilevata a inizio gennaio e riparata da Microsoft lo scorso 2 marzo tramite il rilascio delle patch. Ma sia prima che dopo, molti attori malevoli su scala globale si sarebbero impossessati di email da organizzazioni di settori chiave come governi, sanità, farmaceutica, difesa, agenzie aereospaziali, energia, telecomunicazioni, agricoltura, studi legali, mondo accademico, centri di ricerca strategici e ONG.

Microsoft Exchange, ecco in quanti hanno sfruttato la breach

Una violazione di proporzioni imponenti. Man mano che i giorni passano, la situazione diventa sempre più preoccupante, e installare le patch sempre più urgente per tutti coloro che ancora non lo avessero fatto. Chi fosse già stato colpito (ecco come scoprirlo) dall’attacco, dovrà anche rimuovere le webshell che hanno permesso agli hacker di agire da remoto e cambiare le credenziali di accesso al sistema.

FORSE TI INTERESSA>>>WhatsApp dice addio ai messaggi vocali infiniti, ma con il trucco…

Inutile nascondersi che il danno accumulatosi finora sia gravissimo, specie se si pensa che all’inizio Microsoft aveva attribuito l’azione al solo Hafnium. La fantomatica APT basata in Cina e che si ritiene essere sponsorizzata dal governo di Pechino avrebbe semplicemente aperto le quattro crepe nella diga e – sempre a detta di ESET – sarebbe stato imitato da altre APT a partire dal 28 febbraio.

DAI UN’OCCHIATA A—>Moneta da 1 centesimo rarissima, se ce l’hai sei ricco: valore assurdo!

Tra queste sono state identificate Tick, LuckyMouse, Calypso and the Winnti Group. Dopo il rilascio delle patch, altri gruppi si sono uniti alla razzia informatica per sfruttare l’exploit prima che le vittime potessero correre ai ripari: TontoTeam, Mikroceen, WebSiic, DLTMiner. Per gli esperti di sicurezza si tratta di gruppi che agiscono nel campo dello spionaggio industriale, ad esclusione di DLTMiner, la cui intelligence ha per oggetto il mining delle criptovalute.